轩辕实验室|一种安全的车联网认证协议

车联网(IoV)可以形成一个自组织的网络,并为道路上的车辆广播信息。然而,由于数据是在一个不安全的网络中传输的,因此必须使用身份验证机制来保护车辆用户的隐私。最近,Ying等人。提出了一种IoV认证协议,并声称该协议能够抵抗各种攻击。不幸的是,我们发现他们的协议遭受了离线身份猜测攻击、位置欺骗攻击和重放攻击,并且花费了大量的认证时间。为了解决这些缺点,我们提出了一个改进的协议。此外,我们提供了一个形式化的证明来证明我们的协议确实是安全的。与以往的方法相比,该协议在安全性和性能上都有较大的提高。

一、介绍

车联网(IoV)允许道路上的车辆形成一个自组织的网络。它提供了多种好处,例如内置的警告系统,警告驾驶员发生事故,以便他们可以根据提供的路边信息快速做出决定。更复杂的信息可以在车辆之间共享,提高自动驾驶车辆的安全性和准确性。然而,在缺乏有效的安全和隐私测量的情况下,对手通常可以通过包含车辆用户的私有数据的网络轻松地收集传输的数据。除了隐私问题外,数据完整性或数据真实性也是IoV的一个重要安全主题。如果一个对手能产生虚假信息,误导人类驾驶员或自动驾驶者做出错误的决定,这可能会导致悲剧。这些对手可能仅仅因为恐怖主义而攻击网络。他们还可能试图从向其他车辆提供虚假信息中获得某些好处,例如吸引车辆经过他们的商店或相互竞争的停车场。

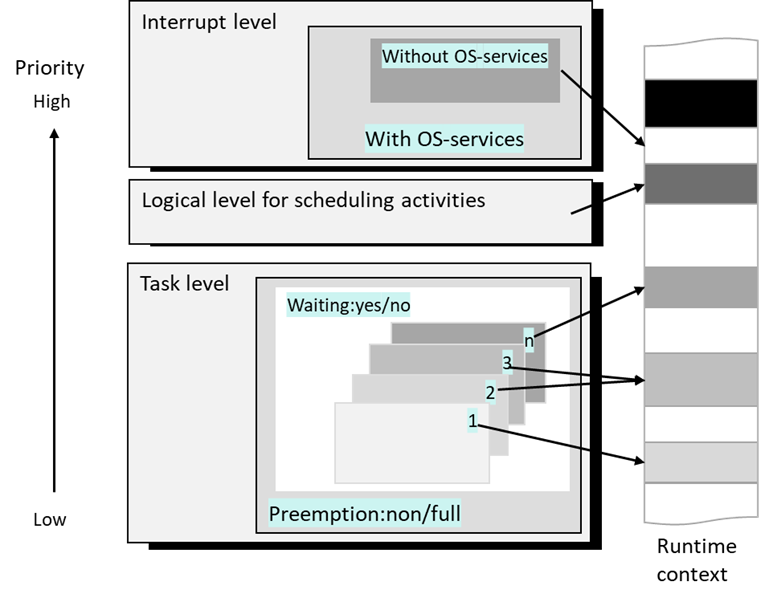

由于IoV的竞争对手,在允许车辆加入网络之前对其进行身份验证是非常重要的。图1示出了IoV中的典型认证场景。

车辆Vi在路边单位(Ri)的协助下向信任机构(TA)发送加入请求。当TA接收到请求时,它验证车辆和Ri,并且仅当Ri和Vi都合法时才接受Vi的加入请求。

近年来,许多针对IoV的认证协议被设计用来保护车辆的安全。2017年,Ying等人。提出了一种用于安全车辆网络的匿名轻量级认证,称为ASC协议[1]-[4]。他们声称ASC协议可以抵抗各种攻击。然而,我们发现它仍然容易受到离线身份猜测攻击,并且在认证期间的计算非常耗时。

针对这些不足,我们提出了一种新的协议来解决上述问题。我们还通过一个形式化的证明验证了所提出的协议是安全的。根据我们的性能分析,与之前的相关协议相比,本文提出的协议效率更高。

本文的其余部分安排如下。在第二节中,我们介绍了最先进的IoV认证协议。随后,我们回顾了第三节中的ASC协议,并在第四节中证明了ASC协议易受各种攻击。接下来,我们描述了我们的协议所需的假设和定义。在第六节中,我们提出了我们建议的方案。第七节和第八节进一步证明了我们提出的协议是安全和有效的。最后,我们在第九节提出结论意见。

二、相关工作

与传统无线网络相比,IoV面临的挑战涉及更多的技术问题,如密钥分配、隐私、移动性、激励、引导和低错误容忍度等[5]。目前,业界和学术界都提出了几种保护车辆用户隐私和有效认证的方法。公钥基础设施(PKI)最初是为了实现网络车辆用户之间的相互认证和密钥分配而提出的[6]-[14],2005年,Capkun 和 Hubaux[6]和lazoset al[7]分别提出了一种认证协议。在这两个协议中,车辆的位置和公钥签名用于防止坐在路边的攻击者声称自己是在高速公路上行驶的合法车辆用户。然而,在考虑大车辆数量和有限存储需求的情况下,上述基于位置的PKI安全方案效率低下。Studier等人。[9] ,Lin等人。[10] ,以及Ying等人。[11] 提出了一种基于哈希链的认证协议。不幸的是,这些方案没有提供车辆用户匿名性,这可能会阻止攻击者获取敏感信息,但会暴漏隐私,如驾驶员姓名和车牌。为了减少隐私泄露,人们提出了匿名认证方法来隐藏真实身份[13],[14]。在[13]和[14]中,ID被映射到一个不同的伪身份,并且只有TA可以从任何伪身份中检索真实身份。

对于大量车辆,交通相关数据的收集和存储很难解决,为此提出了一些将云计算集成到车辆网络中的方法,使车辆能够共享计算资源、存储资源和带宽资源。通常,这些方法中包括车辆云、路边云和中心云[15]–[17];但是,每种方法都有其独特的考虑因素。在Olariu等人的协议[15]中,自主车辆云被提议开发未充分利用的资源。Bernstein等人[16] 提出了一个平台即服务的云计算平台,以解决客户具有高度移动性、交互性和功能性的情况。在Hussain等人的研究[17]中,IoV云被分为三个架构框架:车辆云(VCs)、使用云的车辆(VUC)和混合车辆云(HVC)。车辆在VCs和VUC中分别充当云服务提供商和客户,在HVC中同时充当两者。

一些学者关注为IoV用户提供隐私的挑战。为了满足这一需求,提出了条件隐私保护认证(CPPA)协议。在CPPA协议中,攻击者无法从通信消息中获取IoV用户的真实身份。只有受信任的权威机构才能从IoV用户发送的给定消息中识别其真实身份。这是为了确保IoV用户的隐私得到保护,同时系统会迅速撤销任何不诚实的用户。

Shim[18]提出了一个使用基于ID密码的CPPA方案。路边单元(RSU)可以对消息进行批量认证,以减少计算开销;作为交换,可信机构在处理车辆撤销时需要更多的时间。Jianhong等人。[19] 提出了另一种基于身份的CPPA方案,该方案优化了计算开销,并支持Shim等人的研究等批量认证。然而,据报道,该方案无法提供数据完整性[20],[21]。Zhong等人。[4] 最近提出了一个CPPA方案,该方案减少了车辆撤销过程,并允许IoV用户更有效地修改密码。不幸的是,他们的计划不能提供不可链接性。系统攻击者可以在协议中匹配车辆注册时间树,以关联两条消息的所有者。

本节简要介绍了IoV的ASC协议。协议中有三个角色。假设存在一个管理城市所有车辆的TA。许多RSU由TA管理。每位车辆使用者(或司机)必须向交通管理局登记一次,并获发智能卡。用户必须先将智能卡插入车辆,然后才能获得与IoV的安全通信。他们的协议由五个阶段组成:用户注册阶段,每个用户在TA中注册;用户登录阶段,每个用户使用智能卡登录车辆;用户身份验证阶段,车辆尝试与TA建立安全通信会话;数据身份验证阶段,安全数据报发送;车辆用户试图更改其密码的密码更改阶段。我们主要关注用户登录阶段、用户身份验证阶段和发现严重安全问题的数据身份验证阶段。表1列出了本节中使用的符号。

A、 用户注册阶段

首次进入网络前,车辆必须登记。如果车辆V希望向TA注册,则执行以下步骤。

步骤1:Vi选择其标识IDVi和密码PWi,并生成随机数ni。随后,Vi通过一个安全通道向TA发送{IDVi,H0(PWi | | ni)}。Vi将记住或记录PWi和ni,以便稍后进入用户登录阶段。

步骤2:在时间Treg处接收注册请求时,TA计算如下:

步骤3:TA将数据{Ai、Ni、g、p、y、H0、H1、H2、H3}发到智能卡中,并将该卡发送给Vi。值得注意的是,x和y分别是TA的私钥和公钥,其中y=gxmod p。计算出的值也安全地存储在TA的数据库中。

B、 用户登录阶段

Vi可以通过以下步骤执行此阶段,以使用给定的智能卡登录到车辆。

步骤1:Vi将智能卡插入车辆并输入IDVi、PWi和ni。

步骤2:智能卡计算

并对照存储的Ai进行验证。如果值不匹配,智能卡将返回失败。

C、 用户身份验证阶段

当车辆试图与TA建立安全通信时,将调用用户身份验证阶段。如图2所示,可以如下说明这些步骤:

步骤1:Vi的智能卡计算如下

DIDV称为动态登录标识,其中nj是一个随机数,TVi是当前时间戳。随后,它将登录消息{DIDVi,j,CVi,nj,T1}发送给RSU,Ri。

步骤2:当Ri在时间T2接收到登录消息时,它通过验证超时公式T2-T1≥ΔT来中止协议,否则,它计算

它把{DIDRi,CVi,nj,T2}发送给TA。

步骤3:在时间T3从Ri接收消息时,TA首先验证T3-T2≤ΔT,并在超时时中止。随后,它通过

来计算C1,随后,计算如下:

这里,用于验证Ri的身份。它通过

验证值CVi,如果上述任何验证没有验证,则终止协议等等,那个TA随后计算如下:

它发送{C3,Mi,T3}到Ri。

步骤4:当Ri在时刻T4从TA接收到消息时,它验证T4-T3≤ΔT是否满足,不满足则中止。随后,它将{C3,Mi,T4}发送到Vi。

步骤5:在时刻T5从Ri接收消息时,Vi验证T5−T4是否≤ΔT。它计算并根据

验证C3。如果上述任何验证失败,它将终止协议。它计算

并用它来解密Mi以获得Kc。值Kc将被用作在数据认证阶段用于进一步数据传输的会话密钥。为了简单起见,不说明数据认证阶段和密码更改阶段。

四、ASC协议的问题

尽管ASC协议比以前的方案[22]-[25]表现出更好的性能,但是我们发现该协议没有合理地扩展。最糟糕的是,尽管在原始文件中提供了证明安全性的形式证明,但协议中还是出现了严重的安全问题。我们发现该协议对离线身份猜测攻击[26]、[27]和会话链接攻击不安全,以及重放攻击。前两次攻击允许攻击者通过链接同一个人的两个匿名会话或甚至从匿名会话中恢复车辆用户的身份来破坏匿名属性。第三次攻击允许攻击者在不获取智能卡或密码的情况下模拟合法车辆用户。在本节中,我们首先演示这些问题中的每一个,然后确定原始文件中给出的形式证明的错误,以证明我们的主张是正确的。

A、可伸缩性问题

在ASC协议的用户认证阶段,TA需要验证用等式1接收的消息。但是,由于PVIDVi不是通过网络发送的,因此无法计算此公式。随后,计算DIDVi,j也有问题。TA执行此协议的唯一可能方法是迭代每个可能的注册用户Vk并计算以下内容:

随后,如果DIDV k,j等于H0(ID k)⊕DIDRi,TA可以确认V k的同一性。否则,TA必须使用另一个注册用户。即使是预先计算,也只能预先计算公式2和3,而公式4取决于必须当场计算的大量随机值nj。在大多数需要快速响应和大量用户支持的IoV应用中,密集地获取数据和计算大量用户是不切实际的。一次哈希计算所需的时间被测量为0.00074毫秒[2]。假设我们需要支持一百万个用户;因此,平均需要0.37秒来标识用户的身份,需要0.74秒来拒绝攻击消息。此数字不包括从数据库获取预计算数据所需的时间以及从其他车辆获取并发身份验证协议请求所需的时间。这可以允许拒绝服务(DoS),在协议的早期阶段不能拒绝大量的假消息,从而导致TA的资源耗尽。

B、位置欺骗攻击

位置欺骗攻击表示攻击者试图伪造其位置并说服服务器相信它。ASC协议不是为处理位置欺骗攻击而设计的,它很容易受到位置欺骗的攻击。在Ri和TA之间不存在假定的安全认证信道。攻击者有可能截获从Vi发送到特定RSU,Rj的第一轮协议DIDVi,j中的消息,以及从Rj发送到服务器的消息,这样攻击者就可以推断Ho(IDRj)=DIDRj⊕DIDVi,j。要在以后伪造其位置,攻击者可以使用获得的Ho(IDRj)预先计算有效的DIDRj。当攻击者在RSU、Rj附近登录时,服务器将被误导。

C、离线身份猜测攻击

ASC协议据称是匿名的。我们发现攻击者对手A可以发起离线身份猜测攻击,如下所示。与A包含可能密码列表的密码猜测攻击类似,身份猜测攻击者A包含用户id列表。我们认为这个假设是合理的,因为用户ID是由用户选择的,并且某些ID模式是人类用户喜欢的。此外,在该协议中,并不明确假设用户ID是机密信息。在其他一些应用程序中,例如讨论论坛或p2p网络,用户id实际上是发布的。攻击者A通过在用户身份验证阶段捕获传输的数据{DIDVi,j,CVi,nj,T1}来启动攻击,并执行算法1。

通过上述步骤,A可以成功地猜测复杂度为O(u)的Vi的身份,其中u是用户数。如果Vi不在用户列表中或捕获消息无效,则函数返回失败。仅当l位哈希函数H0中出现冲突时,函数才返回不正确的结果,概率范围为1/2l-1。

D、会话链接攻击

假设用户ID得到了很好的保护,使得攻击者无法获得用户列表;因此,协议仍然不安全,因为如果两个匿名会话与同一个Vi相关联,则它们可以链接在一起。我们观察到,在用户身份验证阶段从TA返回的值c3等于H1(PVIDVi | | k),其中,PVIDVi和k是从TA x的私钥IDVi派生的固定值,和注册时间Treg。因此,C3在同一用户每次尝试启动与TA的会话时保持不变。通过观察C3的值,可以得出属于同一用户的一组会话,其中可以进一步跟踪车辆/用户。

E、重放攻击

A可以模拟合法用户,而无需了解其ID和密码,也无需通过发起重放攻击来获取智能卡。该协议旨在防止重放攻击,通过在协议的每个步骤中提供一个时间戳,使得重放早于ΔT的消息将被Ri拒绝。但是,时间戳与消息的其他部分分开,而没有其他身份验证器包含时间戳。因此,一旦A在空中捕获了一条消息{DIDVi,j,CVi,nj,T1},A就可以通过发送{DIDVi,j,CVi,nj,T’1}来模拟Vi,其中T’1是A重播该消息的时间。

F、被盗智能卡攻击

ASC的作者声称,丢失智能卡将不允许用户生成有效的登录消息DIDVi,j=H0(C1 | H0(IDVi)| nj),即使攻击者提取了Ai、Ni。然而,通过对H0(H0(IDV k)| | H0(PW k | | ni))值Ai进行离线密码猜测攻击,攻击者可以轻松地恢复密码并模拟受害者。

G、证据有问题

在之前的工作中编写了一个正式的证据来论证ASC协议的安全性。据称,攻击者将会话密钥与相同长度的随机字符串区分开来的概率为1/2+ε,其中ε是攻击者允许的发送查询数、加密查询数、哈希查询数和哈希函数长度的可忽略函数。证明不包括协议的匿名属性。对于重放攻击,它与证据的结果有某种矛盾。我们并没有提出任何关于证明密码协议安全性的形式证明的能力的新发现。相反,我们想指出ASC协议中给出的证明的错误。

证明是相当复杂的,我们只能提供一个高层次的指针,我们建议的错误是。如果我们仔细看证明的游戏G4,证明仿真器在中找不到C1和C3,Ks时中止实例,即仿真器的先前输出。事实上,对于攻击者来说,即使没有发生AskPara4,这种游戏变化也不是完全不可区分的。考虑第一次执行协议的情况;

为空。因此,G4的模拟器将拒绝任何实例,无论它是否合法。这个错误暴露了我们的攻击中描述的重放消息在协议证明中被错误排除的漏洞,这是不可预测的。

五、假设与定义

在我们提出我们的协议之前,我们先陈述我们的协议所需的假设和定义。

A、假设

假设ASC中有一个类似的设置-单个TA和一些rsu(表示为R={R1,R2,···})存在。一些注册车辆(表示为V={V1,V2,···})试图通过这些rsu与TA进行匿名通信。车辆必须经过与旅行社的注册过程,并将收到包含一些身份验证机密的智能卡。此外,我们假设RSU和TA之间存在安全可靠的通信信道。当RSU被植入交通灯或道路灯时,这个假设是可行的。对这些单位的物理入侵很容易被执法者察觉。这些单元中的每一个都包含一个与TA共享的唯一成对密钥。机组与TA之间的所有通信都将加密,并加上消息验证码,以确保其安全性和真实性。此外,由于该协议的实用性,我们消除了密码的使用。此设置中设置密码的主要目的是防止攻击者在未经智能卡(车辆)所有者明确同意的情况下访问智能卡。然而,一个良好的车辆物理安全(即防盗安全系统)应该已经解决了这个问题,这个密码保护将是多余的。此外,目前市场上的大多数车辆都没有配备良好的密码输入设备。即使在带有更大触摸屏界面的车辆(例如,特斯拉S型)中,它仍然不是为完全保密的密码输入而设计的处理。在本研究假设攻击者可以从攻击者所拥有的某些车辆的智能卡中获取机密。

B、定义

在研究Bellare等人的基础上,我们用形式安全概念证明了我们提出的协议。[28]。它被描述为一个攻击者玩的游戏,声称他/她可以破坏我们的协议。这个游戏的输入是一个密码难题的实例。在游戏结束时,攻击者将被要求回答一个问题(例如,区分会话密钥和随机字符串)。在我们的证明中,我们证明攻击者提供的答案将使游戏能够以不可忽略的概率解决密码难题。这意味着破坏协议将导致解决一个难题。由于这一难题被认为是无法解决的,因此相反的情况表明我们的协议是不可破解的。

定义1(计算困难-赫尔曼(CDH)问题):设G是乘法群,G是G的生成元。给定一个CDH实例x=ga,y=gb,g,G,问题是计算gab。

定义2(难处理):如果没有多项式时间算法能够以不可忽略的概率解决此问题,则该问题被视为难处理。假设1:假设CDH问题对于某些G,G是难以解决的。

我们定义了一组在协议执行时a可以发出的查询。这些查询用于模拟A的主动/被动攻击。

六、提出的协议

七、补丁协议的安全性分析

八、比较

在本节中,我们将我们提出的协议与一些相关协议进行比较[2]-[4]。表1从保护用户匿名性、抵抗内部攻击、抵抗窃取智能卡攻击等方面对该协议及其相关协议进行了比较。如图所示,我们提出的协议和[4]的协议具有更好的安全性。

在计算成本之前,我们必须确定在比较的协议中涉及的不同操作的时间。根据每个协议的描述,协议涉及的复杂操作包括模幂运算、散列运算、对称加解密和椭圆曲线上的点的乘法运算。此外,诸如异或和连接操作等简单操作的成本通常可以忽略,因此,它们不包括在协议的计算成本中。我们的实验使用智能手机(iPhone 6s)作为协议性能的测试平台,具体参数如下:系统iOS10.11,CPU AppleA9+M9协处理器+2.1 GHz,RAM 2GB。这个实验涉及的复杂操作是平均执行1000次的结果,如下表5所示。

从表中我们可以得出结论,随着注册用户数量的增加,登陆和认证的时间也在增加。因为我们的协议优化了车辆认证的步骤,所以可以减少时间开销。

接下来,我们比较存储成本;然而,我们首先提供一些假设:ID的长度是256位;时间戳长度为128位;哈希输出长度为256位;模幂长度为1024位;椭圆曲线(secp256r1,P,Q为256位)点乘输出长度为512位。表4显示了rsu数为n1,注册车辆用户数为n2的结果。

九、结论

本文分析了Ying等人的匿名轻量级认证协议。他们声称他们的协议能够抵抗各种攻击,并且优于其他协议。然而,我们发现他们的协议无法达到声称的目标,因为它遭受离线识别攻击,并且在认证阶段非常耗时。为了增强安全性并减少认证所需的时间,我们后来在Ying等人的协议上提出了一个补丁。分析表明,修补后的协议比原协议更加安全有效。

参考文献:

[1] K. H. W. Wong, Y . Zheng, J. Cao, and S. Wang, ‘‘A dynamic user authentication scheme for wireless sensor networks,’ in Proc. IEEE Int. Conf. Sensor Netw., Ubiquitous, Trustworthy Comput., vol. 1, Jun. 2006, pp. 8–15.

[2] B. Ying and A. Nayak,‘‘Anonymous and lightweight authentication for secure vehicular networks,’’IEEE Trans. V eh. Technol., vol. 66, no. 12, pp. 10626–10636, Dec. 2017.

[3] B. Ying and A. Nayak, ‘‘Efficient authentication protocol for secure vehicular communications,’’ in Proc. IEEE 79th V eh. Technol. Conf. (VTC Spring), May 2014, pp. 1–5.

[4] H. Zhong, B. Huang, J. Cui, Y . Xu, and L. Liu, ‘‘Conditional privacy-preserving authentication using registration list in vehicular ad hoc net-works,’’ IEEE Access, vol. 6, pp. 2241–2250, 2018.

[5] B. Parno and A. Perrig, ‘‘Challenges in securing vehicular networks,’’ in Proc. Workshop Hot Topics Netw. (HotNets-IV), Annapolis, MD, USA, 2005, pp. 1–6.

[6] S. Capkun and J.-P . Hubaux, ‘‘Secure positioning of wireless devices with application to sensor networks,’’ in Proc. IEEE INFOCOM 24th Annu. Joint Conf. IEEE Comput. Commun. Societies, vol. 3, Mar. 2005,pp. 1917–1928.

[7] L. Lazos, R. Poovendran, and S. Čapkun, ‘‘ROPE: Robust position esti-mation in wireless sensor networks,’’ in Proc. 4th Int. Symp. Inf. Process.Sensor Netw. Piscataway, NJ, USA: IEEE Press, 2005, p. 43.

[8] J.-S. Pan, L. Kong, T.-W. Sung, P .-W. Tsai, and V . Snášel, ‘‘α-fraction firststrategy for hierarchical model in wireless sensor networks,’’ J. InternetTechnol., vol. 19, no. 6, pp. 1717–1726, 2018.

[9] A. Studer, F. Bai, B. Bellur, and A. Perrig, ‘‘Flexible, extensible, andefficient VANET authentication,’’ J. Commun. Netw., vol. 11, no. 6,pp. 574–588, Dec. 2009.

[10] X. Lin, X. Sun, X. Wang, C. Zhang, P . H. Ho, and X. Shen, ‘‘TSVC: Timedefficient and secure vehicular communications with privacy preserving,’’IEEE Trans. Wireless Commun., vol. 7, no. 12, pp. 4987–4998, Dec. 2008.

[11] B. Ying, D. Makrakis, and H. T. Mouftah, ‘‘Privacy preserving broadcast message authentication protocol for V ANETs,’’ J. Netw. Comput. Appl., vol. 36, no. 5, pp. 1352–1364, 2013.

[12] H. Xiong, H. Zhang, and J. Sun, ‘‘Attribute-based privacy-preserving data sharing for dynamic groups in cloud computing,’’ IEEE Syst. J., to be published, doi: 10.1109/JSYST.2018.2865221.

[13] C. Zhang, R. Lu, X. Lin, P .-H. Ho, and X. Shen, ‘‘An efficient identity-based batch verification scheme for vehicular sensor networks,’’ in Proc.IEEE INFOCOM 27th Conf. Comput. Commun., Apr. 2008, pp. 246–250.

[14] C. Zhang, P .-H. Ho, and J. Tapolcai, ‘‘On batch verification with group testing for vehicular communications,’’ Wireless Netw., vol. 17, no. 8,p. 1851, 2011.

[15] M. Eltoweissy, S. Olariu, and M. Y ounis, ‘‘Towards autonomous vehicular clouds,’’ inProc. Int. Conf. Ad Hoc Netw.Berlin, Germany: Springer, 2010, pp. 1–16.

[16] D. Bernstein, N. Vidovic, and S. Modi, ‘‘A cloud PAAS for high scale, function, and velocity mobile applications-with reference application as the fully connected car,’’ in Proc. IEEE 5th Int. Conf. Syst. Netw. Commun. (ICSNC), Aug. 2010, pp. 117–123.

[17] R. Hussain, J. Son, H. Eun, S. Kim, and H. Oh, ‘‘Rethinking vehicu-lar communications: Merging V ANET with cloud computing,’’ in Proc. IEEE 4th Int. Conf. Cloud Comput. Technol. Sci. (CloudCom), Dec. 2012, pp. 606–609.

[18] K.-A. Shim, ‘‘CPAS: An efficient conditional privacy-preserving authenti-cation scheme for vehicular sensor networks,’’ IEEE Trans. V eh. Technol.,vol. 61, no. 4, pp. 1874–1883, May 2012.

[19] Z. Jianhong, X. Min, and L. Liying, ‘‘On the security of a secure batch verification with group testing for VANET,’’ Int. J. Netw. Secur ., vol. 16,

no. 5, pp. 351–358, 2014.

[20] C.-C. Lee and Y .-M. Lai, ‘‘Toward a secure batch verification with group testing for VANET,’’ Wireless Netw., vol. 19, no. 6, pp. 1441–1449, 2013.

[21] J. K. Liu, T. H. Y uen, M. H. Au, and W. Susilo, ‘‘Improvements on an

authentication scheme for vehicular sensor networks,’’ Expert Syst. Appl.,

vol. 41, no. 5, pp. 2559–2564, 2014.

[22] H. Mun, K. Han, Y . S. Lee, C. Y . Yeun, and H. H. Choi, ‘‘Enhanced secure anonymous authentication scheme for roaming service in global mobility networks,’’ Math. Comput. Model., vol. 55, no. 1, pp. 214–222, 2012.

[23] D. Zhao, H. Peng, L. Li, and Y . Yang, ‘‘A secure and effective anonymous authentication scheme for roaming service in global mobility networks,’’Wireless Pers. Commun., vol. 78, no. 1, pp. 247–269, 2014.

[24] R. Lu, X. Lin, H. Zhu, P .-H. Ho, and X. Shen, ‘‘ECPP: Efficient conditional privacy preser vation proto colfor secure vehicular communications,’’in Proc. INFOCOM IEEE 27th Conf. Comput. Commun., Apr. 2008,pp. 1229–1237.

[25] D. He, S. Zeadally, B. Xu, and X. Huang, ‘‘An efficient identity-based conditional privacy-preserving authentication scheme for vehicular ad hoc networks,’’ IEEE Trans. Inf. F orensics Security, vol. 10, no. 12,pp. 2681–2691, Dec. 2015.

[26] K.-H. Wang, C.-M. Chen, W. Fang, and T.-Y . Wu, ‘‘On the security of a new ultra-lightweight authentication protocol in IoT environment for RFID tags,’’ J. Supercomput., vol. 74, no. 1, pp. 65–70, 2018.

[27] C.-M. Chen, B. Xiang, K.-H. Wang, K.-H. Yeh, and T.-Y . Wu, ‘‘A robust mutual authentication with a key agreement scheme for session initiation protocol,’’ Appl. Sci., vol. 8, no. 10, p. 1789, 2018.

[28] M. Bellare, D. Pointcheval, and P . Rogaway, ‘‘Authenticated key exchange secure against dictionary attacks,’’ in Advances in Cryptology—EUROCRYPT, B. Preneel, Ed. Berlin, Germany: Springer, 2000, pp. 139–155.

- 用户评论