基于AP AUTOSAR实现功能安全岛

来源:公众号“汽车电子与软件”

2021-07-07

2319

01

背景

系统失效后的紧急运行功能或降级功能

备份功能满足Fail-operational的安全策略。

实现不同算法监控比对Linux VM侧结果实现算法级冗余。

02

底座 - 满足功能安全的RTOS/Hypervisor和工具

故障的隔离(Fault isolation);

功能之间互不影响 (Interference-free)。

03

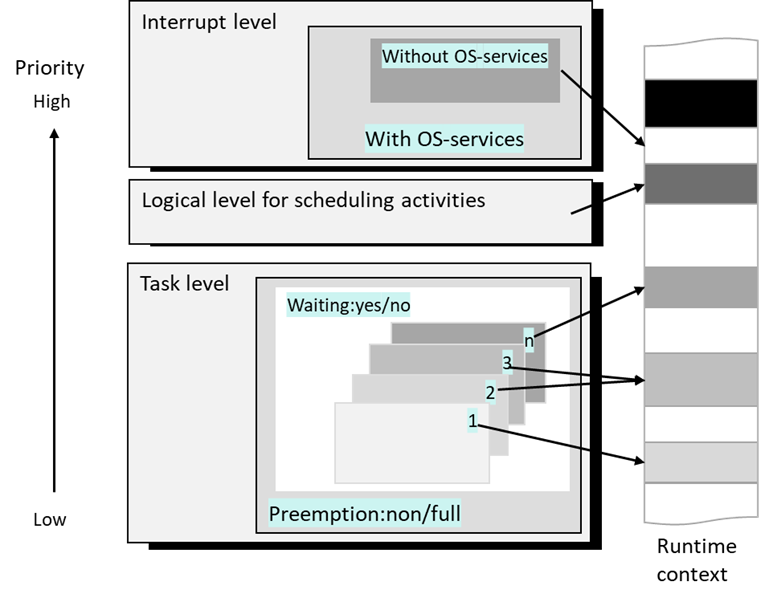

AP AUTOSAR功能安全

健康监控:检查应用是否正常运行,是否异常退出或者处在suspend状态不会被OS调度。

Deadline监控:检查应用是否在规定时间完成。

程序流监控:检查应用是否在规定时间内执行配置好的的检查点(checkpoint)。

其他系统监控:OS内核运行状态,RAM校验值,电压,等等和平台细节相关的参数。

安全初始化:和RTOS一起,保证如果safety应用需要被EM启动,所有需要的硬件资源都可用。这里包括了CPU时间片和内存等。作者的经验是实现了ASIL等级的posix_spawn API。

可靠运行:主要使用软件Lock-step框架,实现在规定时间内执行好预设应用并且比对结果。参看EM的Deterministic Client部分。

可靠调度:和RTOS一起,当safety应用被EM启动之后, 在运行过程中需保证分配的CPU时间片不受其他应用影响。

可靠退出:和RTOS一起,当safety应用被(如果被SM)请求退出时,所有的有依赖关系的应用按配置的顺序正常退出,而且不会出现系统异常。

04

总结

收藏

点赞

- 用户评论

2000

评论