轩辕实验室┃智能网联汽车信息安全实训平台-TSP云平台的文件包含漏洞实验

来源:上海控安

2020-11-18

2628

以下文章来源于轩辕实验室 ,作者轩辕实验室

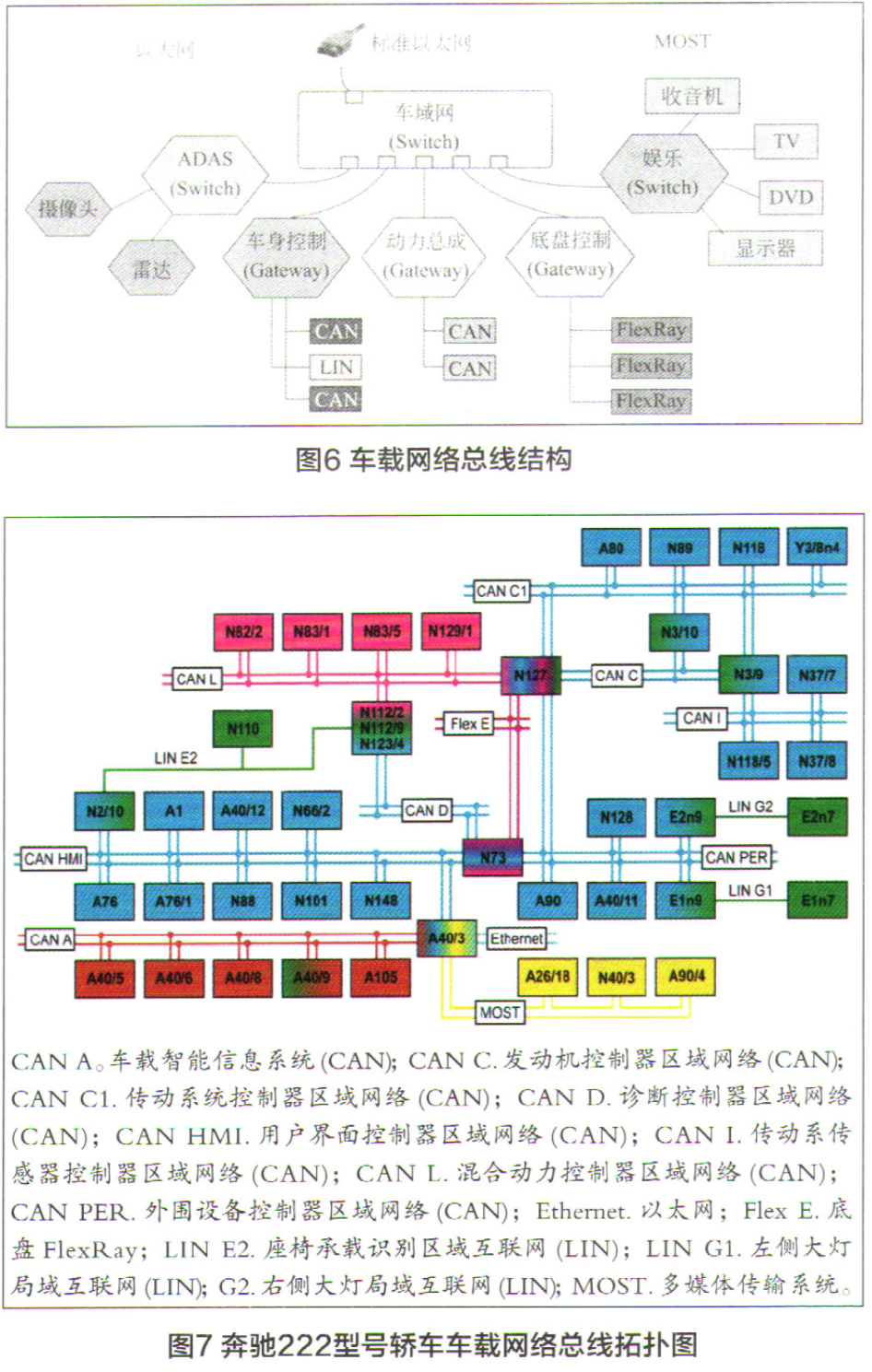

智能网联汽车信息安全实训平台的文件包含漏洞实验,测试方案覆盖车机软件、车载通信、车内智能终端设备、车内总线等检测环境。

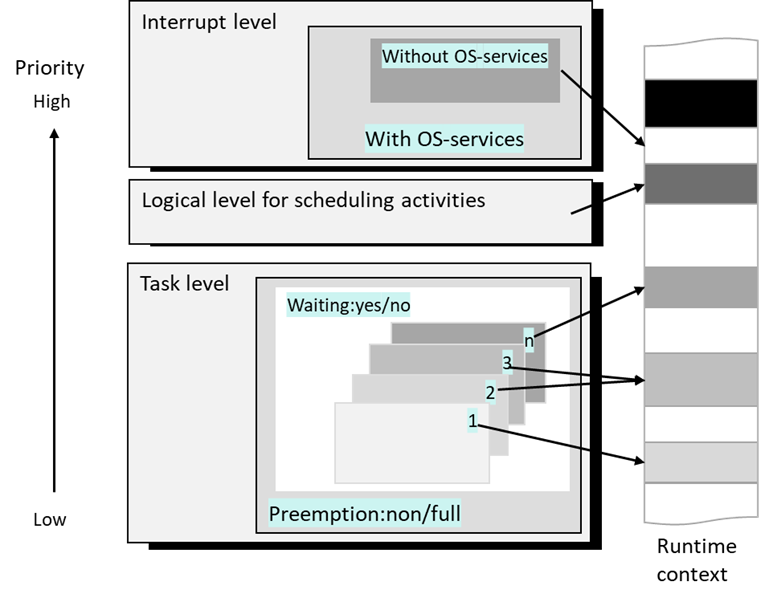

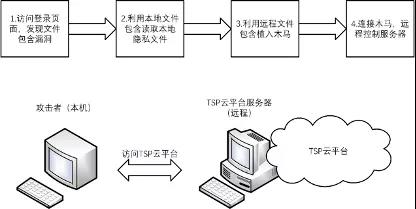

实验流程和网络拓扑

代码使用了文件包含函数

验证存在文件包含漏洞

本实验在test目录内放了两个key.php文件。使用以下命令读取key1.php,可以得到解析后的内容。

可以直接读取服务器端的文件内容

无法看到完整的源代码

显示编码后的php文件源代码

看到解码后的源码内容

除了读取服务器端的本地文件,还可以利用远程文件包含向服务器上传木马,从而控制服务器。本实验已经在本地部署了一个apache服务器,并定义了木马生成文件 “shell.txt”。

上传木马

植入木马

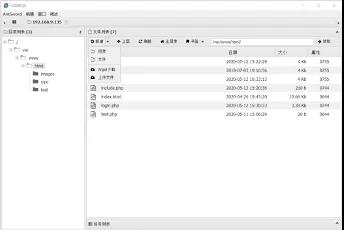

打开中国蚁剑,点击右键,选择 “添加数据”,在 “URL地址” 中输入上一步上传木马使用的URL,连接密码为 “shell”。点击 “测试连接”,显示连接成功后,点击左上角 “添加” 来确认添加此连接。

使用中国蚁剑连接木马

实现对服务器的远程控制

收藏

点赞

- 用户评论

2000

评论