轨道交通CBTC系统应用层RSSP-I协议安全性分析

01 概述

轨道交通行车类业务需要满足可用性、完整性以及安全性的需求,车地之间行车类业务应用层各信号系统城建方建设的信号系统应用层采用的协议都不尽相同。在当前互联互通的趋势下,各方统一采用了RSSP-I(铁路信号安全通信协议-I)的应用层协议承载信号系统的车地业务。本文旨在针对各种网络环境的安全需求,从RSSP-I协议原理进行分析,在各种网络环境下此协议的适用性。

轨道交通系统标准中对于网络的定义

在轨道交通信号安全通信标准中对其传输网络有两种定义:封闭式网络以及开放式网络。

封闭式网络的定义

封闭式网络在GB/T 24339.1中定义为:“连接的设备数量固定或最大数量固定,有已知且固定的特性的传输系统,对于此系统可以忽略非法访问的风险。”

开放式网络的定义

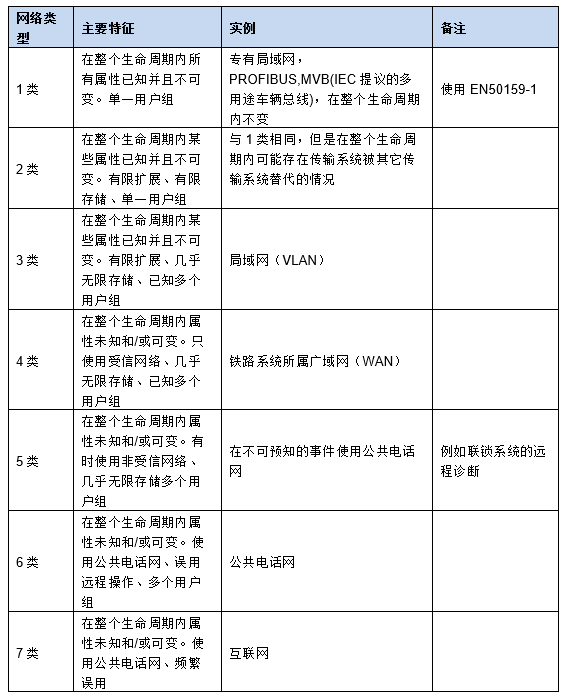

EN50159-2中对于开放式网络进行了定义,其中:1类开放程度最低,7类最高。

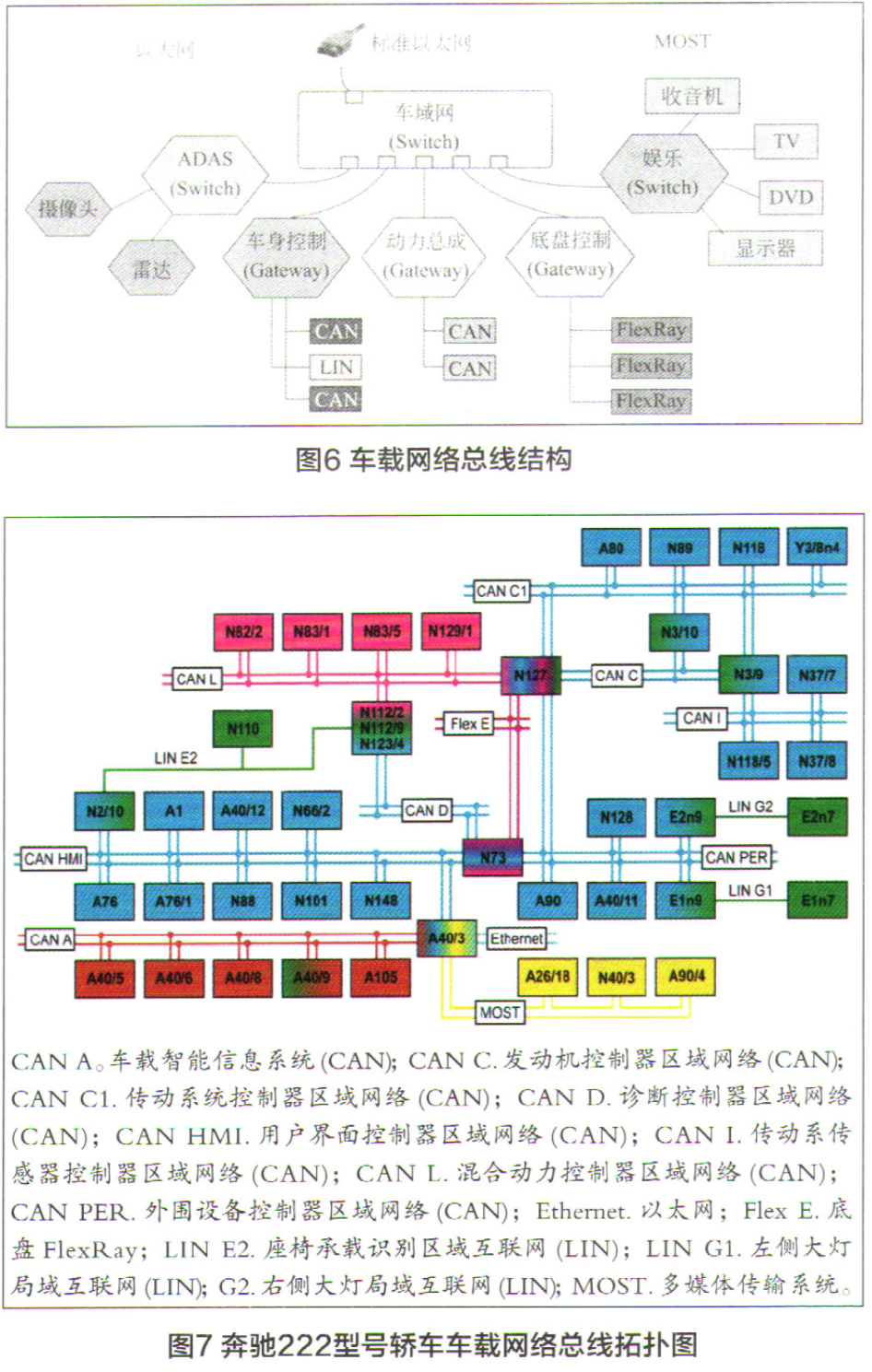

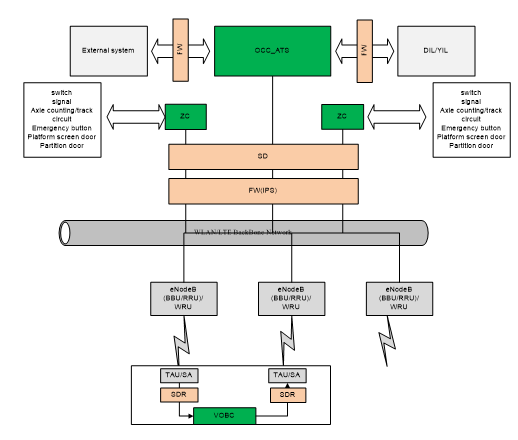

当前轨道交通网络架构,通常使用如下几种:

(1)基于信号系统自建的WLAN或LTE-M车地通信的专有局域网,属于开放式网络的1类或2类;

(2)基于通信专业建设的LTE-M车地通信无线网络,轨旁网络共享传输骨干网的建网方式,属于开放式网络的4类;

(3)未来可能还有基于运营商4G/5G的车地通信网络,属于开放式网络的7类。

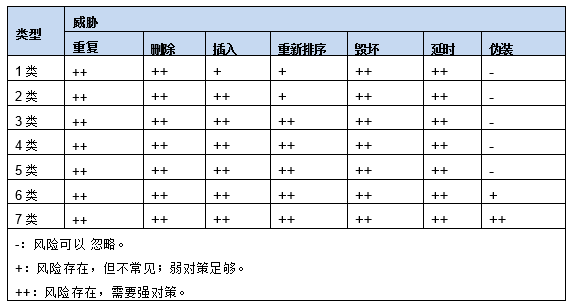

网络威胁描述

对于不同类别的开放式系统,其威胁关系定义如下EN50159-2标准规定了7种威胁的防护措施。

不同类型的开放式系统的威胁防护要求级别是不同的,一个系统决定采用何种威胁防护措施需要结合改系统的具体类型和要求来展开。

EN50159-2标准规定了在开放式传输系统上连接的安全相关设备之间进行安全相关通信的基本要求。安全相关电子系统采用开放式传输系统进行通信时,利用EN50159-2标准对其需求规范进行定义和约束,从而实现指定的SIL要求。

02 信号系统信息安全网络架构及协议分析

网络架构分析

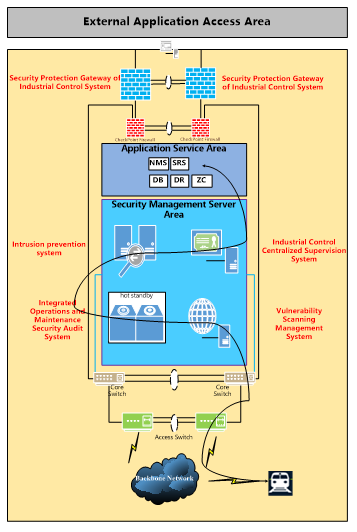

2015年2月中国城市轨道交通协会技术装备专业委员会已发布《城市轨道交通信号系统用户需求书(范本)》中明确要求:对信号信息系统等级(暂定3级)保护要求。

根据此要求,信号系统在建设时就在网络中部署了监管与审计系统、漏洞扫描、综合运维安全审计、工控系统安全防护网关以及入侵防御系统等信息安全设备。

从上图可以看到黑色业务流所示,在网络层信号系统部署了大量的安全设备用于保障信息安全,业务流会经过这些安全设备的扫描以及判定,当常规的安全隐患发生时可以提供报警。但应用层报文在骨干网上传输时仍然是明文信息,业务报文仍然存在被监听以及伪装的可能,伪装成业务报文后的攻击是无法通过当前的安全设备有效发现的,所以应用层的网络安全也尤为重要。

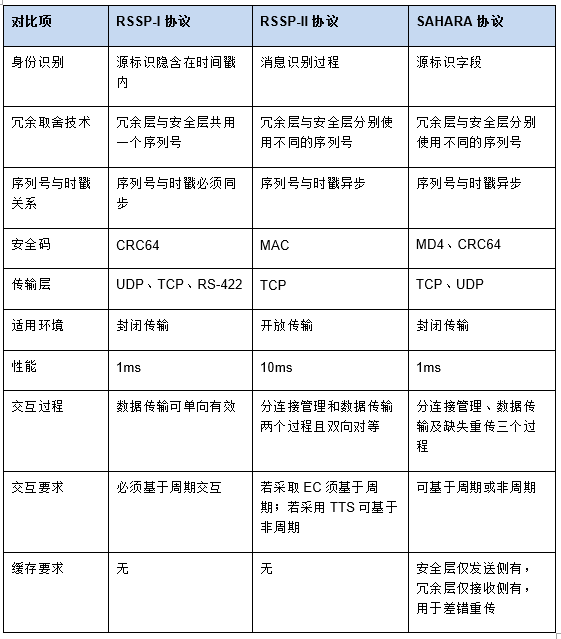

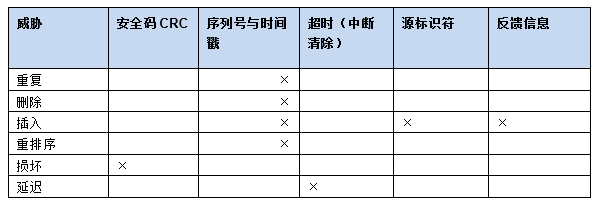

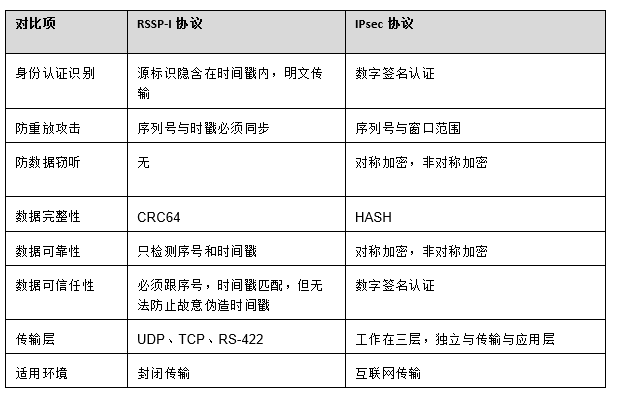

安全通信协议对比

在铁路信号安全(safety) 通信标准中定义了3种通信安全协议:RSSP-I, RSSP-II以及SAHARA协议,RSSP-I协议广泛运用在我国客运专线列控中心的外围系统接口间,RSSP-II协议广泛运用在无线闭塞中心及临时限速服务器的外围系统接口间,而SAHARA协议主要应用在西门子地铁CBTC系统中。下表为标准中对于这三种通信协议的对比表:

从协议比较来看,显然RSSP-II更加贴近于轨道交通的网络环境。轨交协在2017年也是以RSSP-II在重庆城市轨道交通项目中研究的互联互通,但测试结果显示,一旦车地之间出现了通信中断的情况,由于TCP协议的特性重建的时间将达到10秒左右,这将是无法被信号系统接收的。故轨交协最终确定在互联互通项目中应用层使用RSSP-I安全通信协议实现车地通信。

RSSP-I协议分析

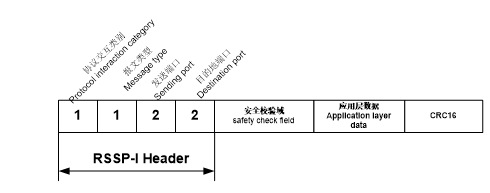

RSSP-I协议报文格式如下图所示。

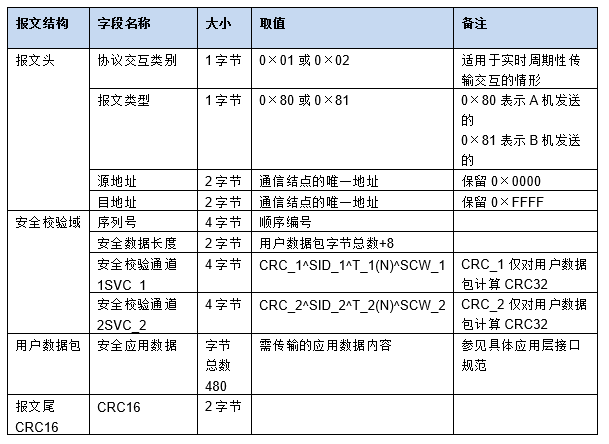

RSSP-I报文内容具体字节分配如下表所示。

预定义好的各站点的密码“SID”类似IPsec VPN中使用的“pre-shared-key”。故当使用RSSP-I时,协议中有固定的“安全校验域”,此安全校验域使用了类似IPsec 协议中的“pre-shared-key”的SID来完成计算,从而实现了数据报文的完整性,同时由于“SID”的存在,抗抵赖性也极大的增强。

根据RSSP-I铁路信号安全通信协议的标准,RSSP-I可预防的威胁如下表:

如上分析虽然RSSP-I对于重复、删除、插入、重排序、损坏以及延迟的威胁可以预防,但仍然无法满足伪装的威胁攻击,原因也很明显,就是RSSP-I协议报文中的应用层内容仍然是明文显示的。那当应用层无法满足预防伪装威胁时,就需要在网络层对业务报文进行网络层加密,通过网络层来实现防止伪装攻击的能力。

03 IPsec信息安全加密协议

IPsec的全称是互联网安全协议,是适合开放的互联网的一个协议,由于其工作在OSI模型的第三层。IPsec的整个过程实际是非常复杂的,由Internet Engineering Task Force (IETF) 定义的安全标准框架,在公网上为两个私有网络提供安全通信通道,通过加密通道保证连接的安全——在两个公共网关间提供私密数据封包服务。

在TST的DCS网络中,DCS分别在车载接入WLAN或LTE的接口处部署车载SD或SDR,轨旁在与WLAN或LTE接口处部署SD,来保证在WLAN或LTE网络中传输的数据报文的完整性、保密性。

下图为现有信号系统通信架构,绿色标注的子系统和设备都在安全网络控制范围内。WLAN与LTE骨干网以及通信单元标注为灰色,其工作在非安全网络控制范围。SD/OBRU部署在与WLAN/LTE接口的边界位置,用于加密车地之间的CBTC业务数据,保护CBTC业务的完整性以及保密性。

04 分析总结

就RSSP-I而言,该协议被称为“安全”Safety协议,而不是“安全”Security协议。它是OSI模型第7层的通信协议。在第7层,应用程序(例如VOBC)利用CRC检查来确保数据没有被有意/无意地修改。它包括数据验证检查和恢复过程。它们旨在确保(尽可能多地)数据是按原始数据传送的。这个协议主要的技术特点是时间戳,关注的点在于数据在传送过程中的重排序,损坏,删除等安全隐患,但由于数据不进行加密,无法防止数据在传送过程中被窃取盗用,被篡改。此外由于建议使用在封闭环境中,因此连接的双方是默认为是可信的,因此无身份认证,仅校验数据包,不验证发送与接收方的合法性,因此无法有效防止发送和接收端被伪造。

IPsec运行在第3层。该协议能够在数据的传输过程中对数据进行完整性度量,来源认证以及加密,也可以防止回放攻击,窃听,泄露,数据篡改,身份伪装。通过AH确保数据源是系统一个经过身份验证的源。每个IPsec对等体都将证书与可信源进行交叉比较。使用本标准并由获得密钥管理系统(CA)签名证书的任何其他对等体将能够相互通信。

05 网络安全建议

对于封闭网络,或类型为1~5的开放式网络,信号系统集成商自建的LTE-M无线网络,RSSP-I标准可以预防“重复”、“删除”、“插入”“重新排序”“毁坏”“延时”这6类威胁。结合RSSP-I协议的安全性以及LTE-M的安全加密机制,可以满足CBTC业务需求;

对类型为6~7的开放式网络,由于无线网络不是LTE-M类型的自建可控网络,RSSP-I协议的安全性不足以防范伪装风险,需要考虑应用层加密,若在应用层不变的情况下需要应用IPsec等更严苛的网络层技术手段对信号系统业务进行加密。

卢晓宇

上海电气泰雷兹交通自动化系统有限公司高级DCS设计工程师

- 用户评论