安全小漫谈

早上略读文章《全网首映<晓说AutomotiveSPICE>》,有一些感触,留言区字数限制,特发这篇。

First:小感想

1.可靠性角度,也可以改变BFR来改变失效率,除了thermal profile,真实操作下,也可以改变pcb layout 设计以及散热设计,估计仿真出来的温度变化会好看点。。

2.21434和SOTIF确实懵逼,硬件上还要考虑鲁棒性前提下,state of art就是世界上目前可实现的牛逼技术,防欺骗及replay攻击要更久时间预防,如果再叠加功能安全FTTI,要冒烟是肯定的。。但建议把MRC对于HW的要求降低,或者放到软件上,这是系统干的事。

信息安全考量后,SOTIF的MRC或许要微调了。

3.HW SPICE上的所有条目,和软件一样,相关所有利益群体先定义好,然后根据所有人的要求来做,目前来看,德国和美国佬贼喜欢这么做,这句话和state of art一样不负责任,需求重写,分解清楚,这也是坑,神坑了。

4.好好伺候好assessor,那是爹。。。

Second:融合多种考量的系统

多个领域可以妥协的,给出真正的设计方案,如下我举个例子,用激光雷达。

26262

安全目标:防止激光雷达错误输出至下游模块

安全ASIL:asilb

FTTI:10s

安全状态:一旦激光雷达出现异常输出,则直接进入待机模式,并进行输出值与机器学习典型值比较,如果与典型性类似,则在之后恢复激光雷达功能

21448

造成激光雷达异常输出的原因可能有

小目标1:环境因素

小目标2:器件可靠性因素

小目标3: 安全规格书不足

小目标4:性能不足或功能缺陷

小目标5:信息安全类攻击

以上去找寻各个可能,举例子,查出因为环境因素因为天气原因及环境因素欠佳,造成此类异常,而后分解到硬件传感器的时间,这一块不要和功能安全耦合在一起,分开独立进行,降低sotif风险即可,和ftti关系不大。

21434

黑客攻击激光雷达,明显完整性和保密性做的不好。然而虽然激光雷达是safety相关,但等级不高,整车上域控制器前端做重点防护即可,在激光雷达上用速度比较快的加密算法以及通讯以太网app层,datalink层增加即可。

硬件上做好HSM很关键,最重要也有增加trusted anchor,来自美国的做法,难度在器件升级,以及响应速度,基本是做在内存以及cpu主通道防护。这些影响的是hw的速度。

SPICE

这东西和软件组多合并在一起做,降低开发成本和效率,硬件上立马上马,太勉强。

你们内部的QUA LEAD必须lead这个话题,配合即可,但问题在于传统开发思路,硬件和SPICE超级不同,这个过程会比较累,所以平台化就好,而且硬件的SPICE不太可能在今年就尽善尽美。

btw,FTTI的事情找功能安全解决,很明显把Hw的做成qm最好,现有原则也是这样,否则你们的bom表要爆表,cost立马过不去,信息安全也是如此,能不动硬件就不动,除非等级超级高。

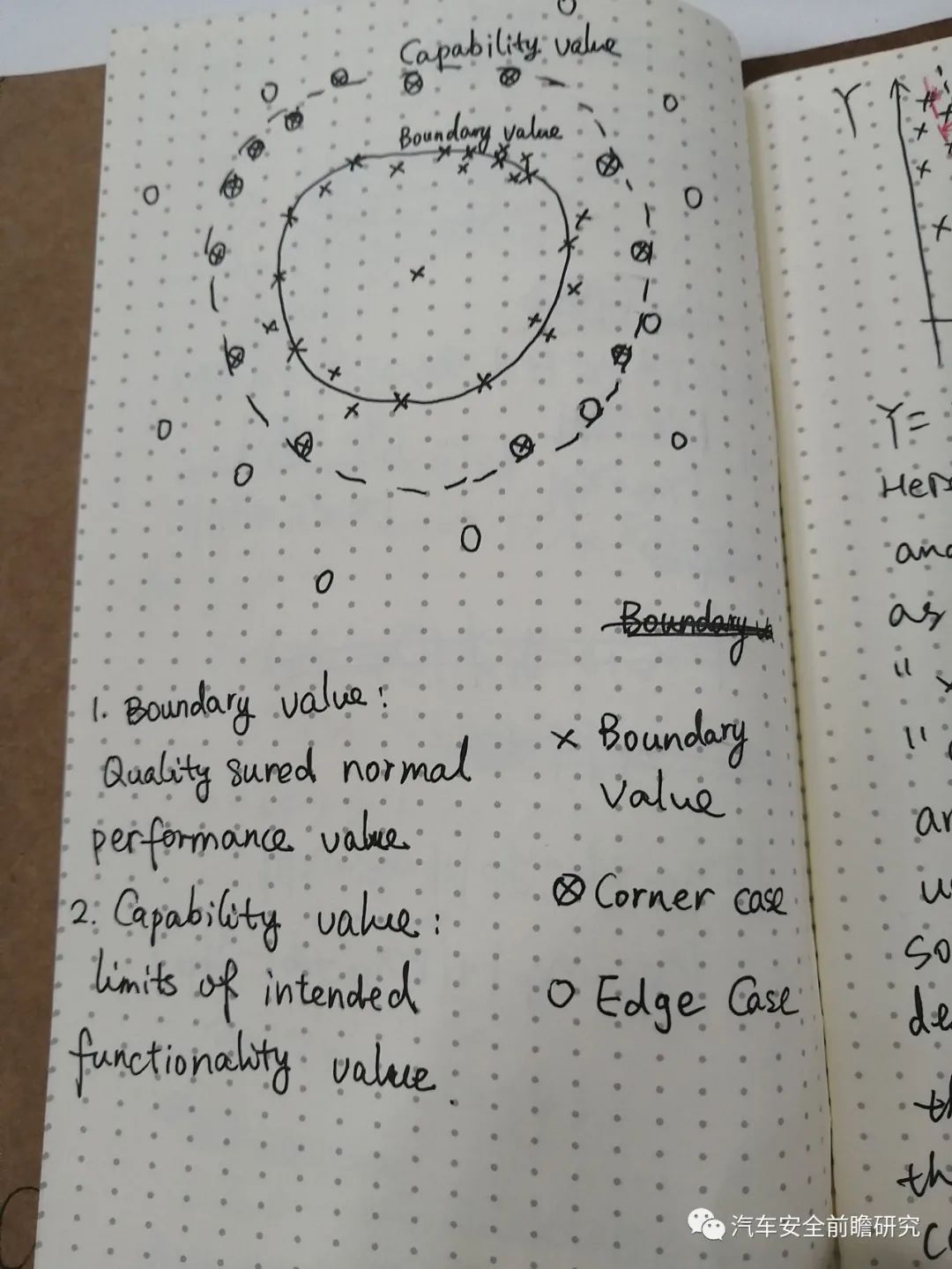

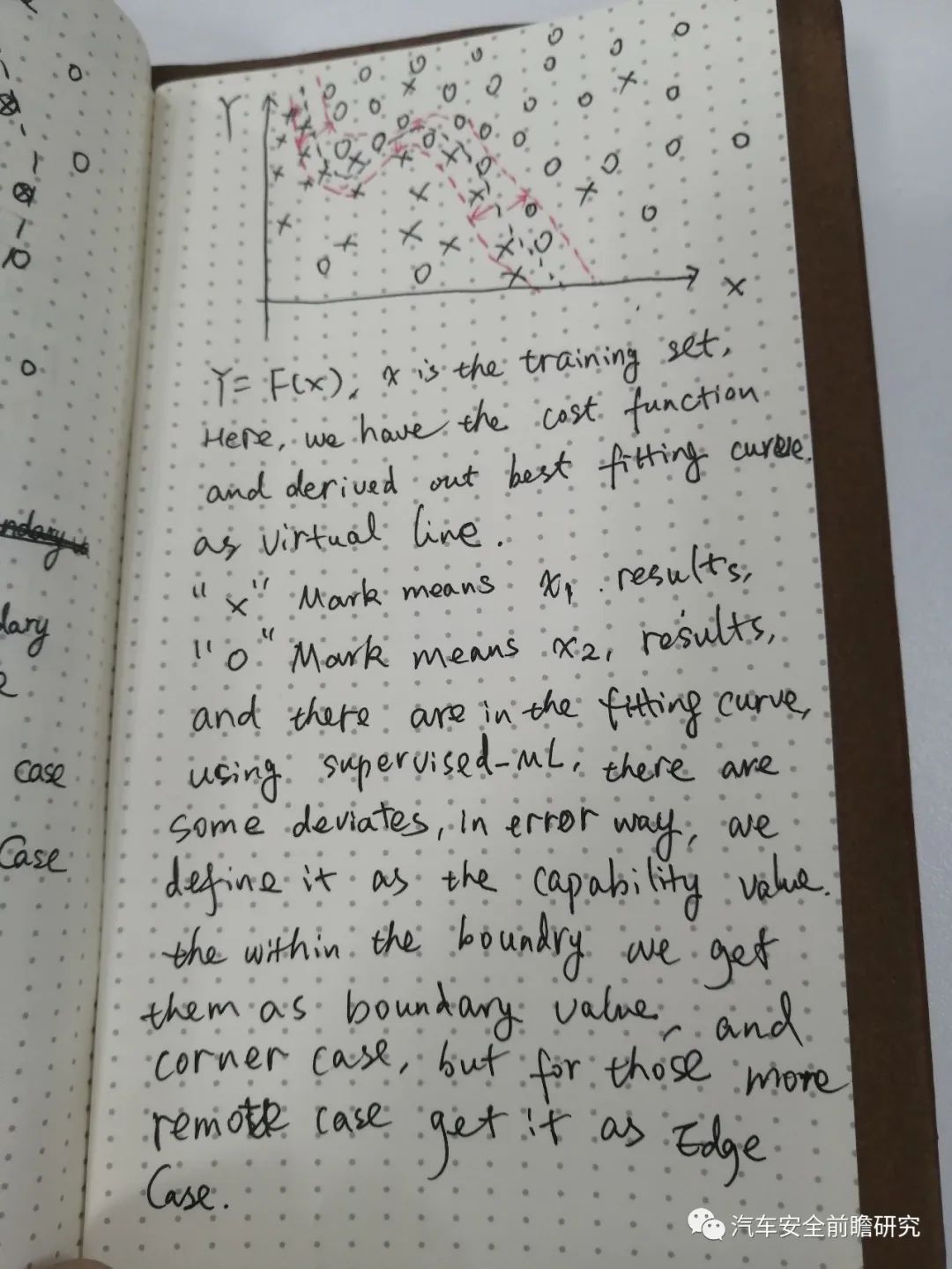

Third:Edge case vs boundary value vs corner case

如下机器学习中的edge case等概念说明,可以用以机器学习中SOTIF的考量与测试

Renhong WENG

- 用户评论